I. La signature électronique et la cryptographie asymétrique▲

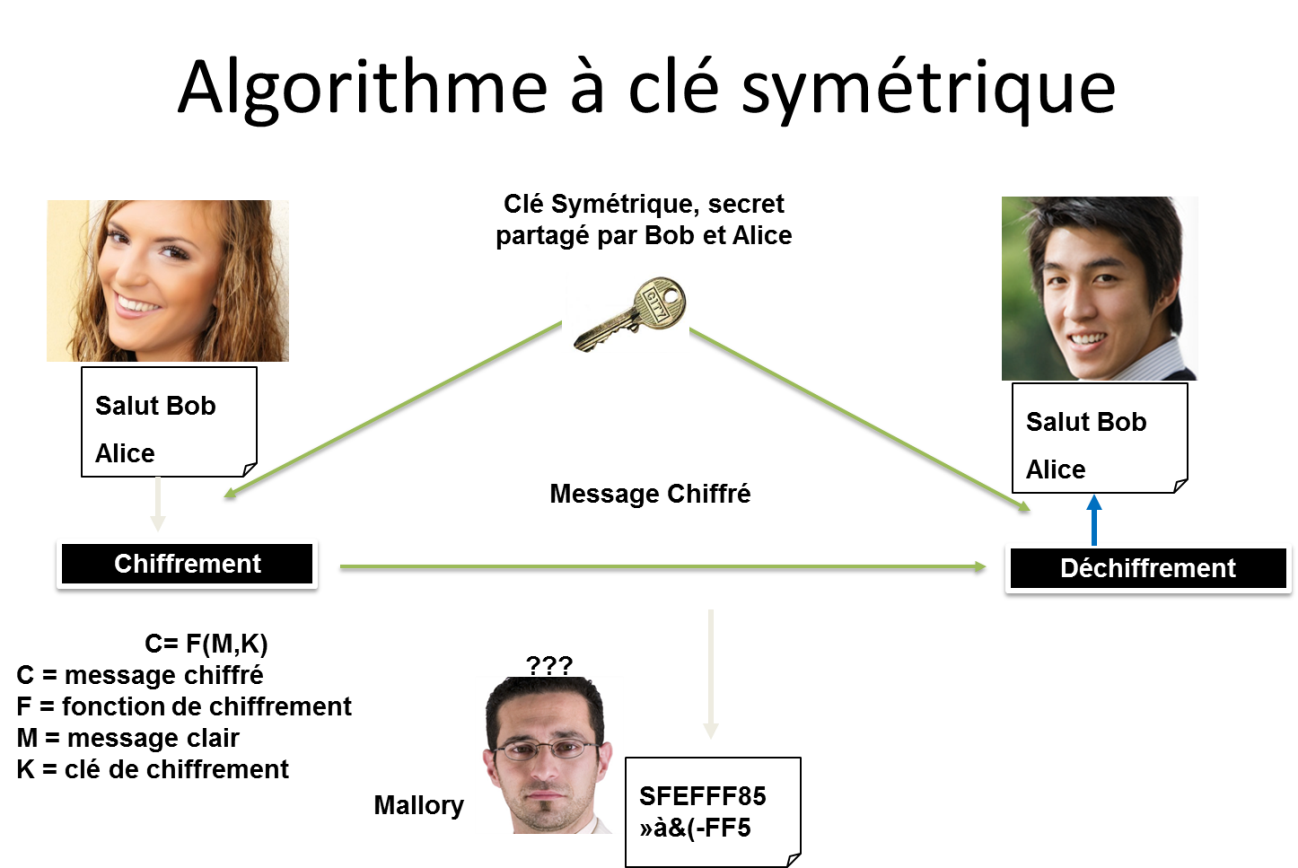

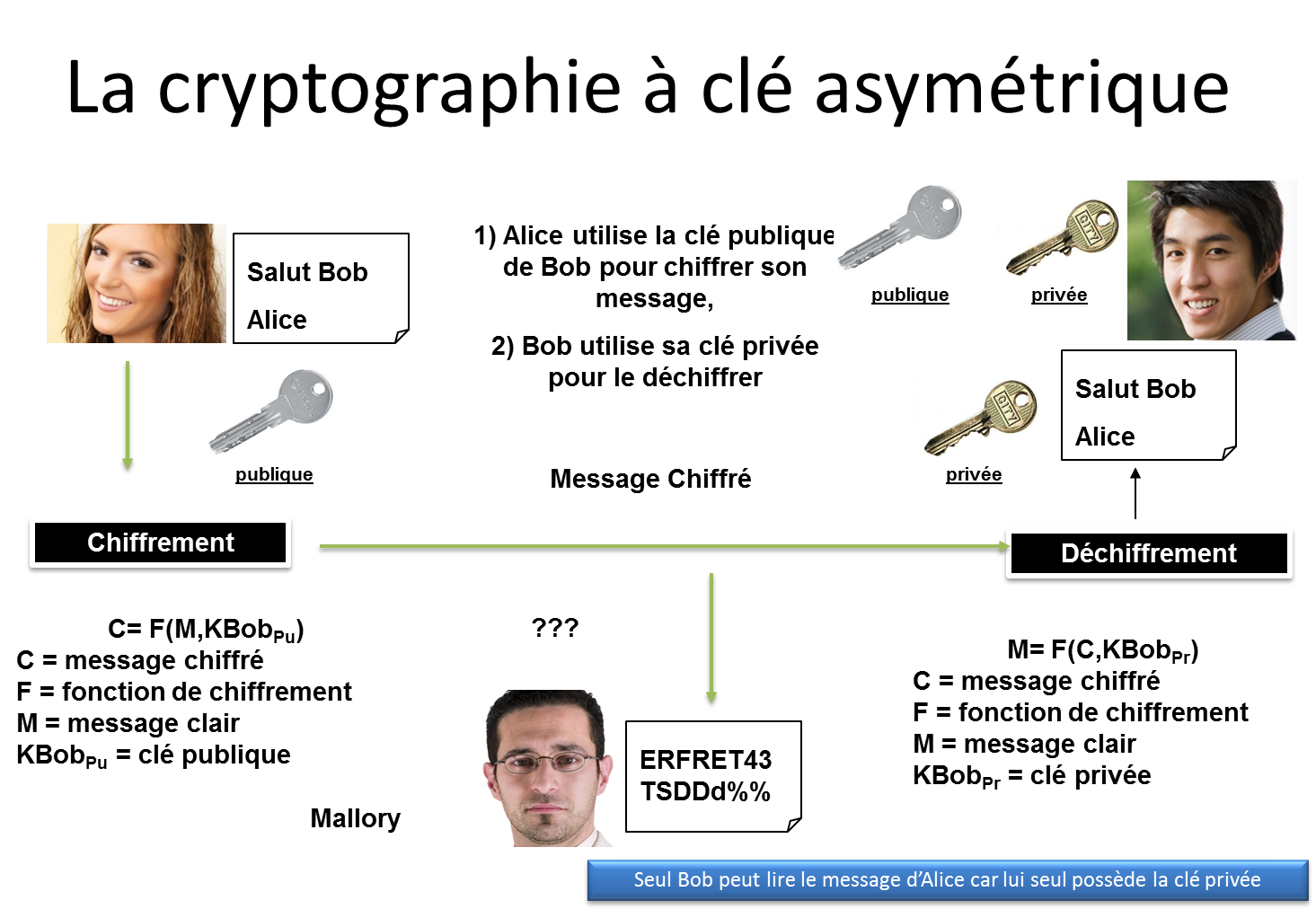

La signature électronique est le fruit de la cryptographie asymétrique. En cryptographie symétrique la clé de chiffrement et la clé de déchiffrement sont les mêmes. Cela pose des problèmes quant à l'échange de ces clés de chiffrement. Une clé de chiffrement par paire de personnes voulant communiquer de façon chiffrée s'avère nécessaire. Cela pose donc aussi le problème de la gestion de ces nombreuses clés. En 1975 a été mis au point un algorithme mathématique complexe permettant de définir une bi-clé dont l'une pouvait permettre de chiffrer, l'autre de déchiffrer et inversement. Une des clés de la bi-clé est appelée clé publique et l'autre clé privée. La première est communiquée à tous, l'autre est gardée confidentiellement par son propriétaire. Cette découverte it en matière de cryptographie permis une autre application. Si un document est chiffré par une personne possédant une clé privée et que je peux le déchiffrer avec la clé publique correspondante, c'est que ce document provient bien de cette personne. La signature électronique était née. A cette découverte est associé un autre aspect de la signature électronique : le document n'a pas pu être modifié depuis la signature. On parle ici d'intégrité du document conférée par la signature électronique. On peut signer tout type de document quelque soit son format, que ce soit un fichier ou un email, ou autre.

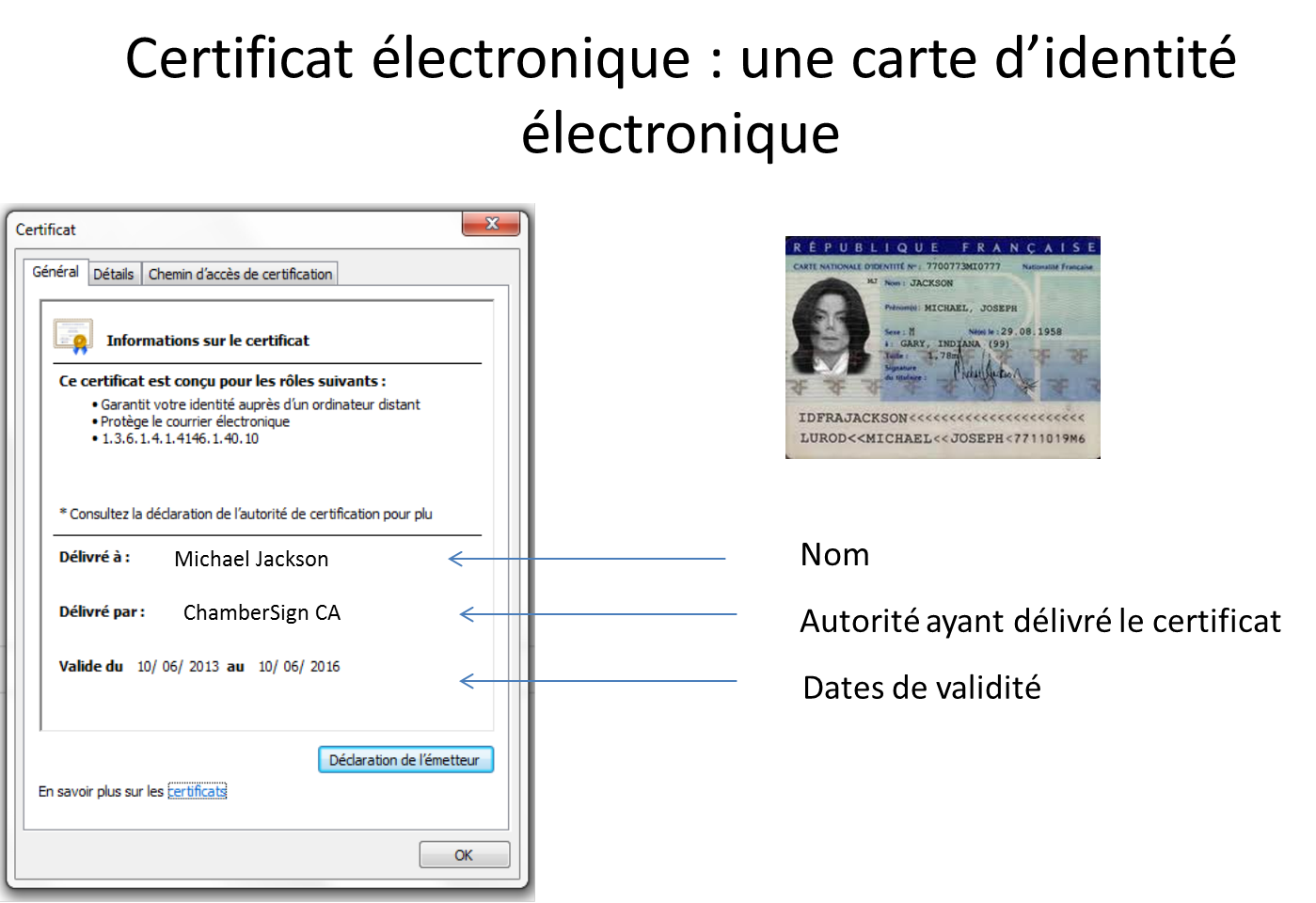

II. Le certificat électronique▲

Toutes les informations relatives au chiffrement (ou donc à la signature) d'un document sont rassemblés dans un certificat électronique : la clé publique, la date de création, la date de limite de validité, l'algorithme utilisé pour chiffrer, le hash (voir plus bas ce qu'est le hash), la personne à qui appartient la clé privée de la bi-clé, l'Autorité de Certification qui a délivrée le certificat électronique (voir plus bas ce qu'est un Tiers de Confiance / une Autorité de Certification). C'est donc un fichier qui contient toutes les informations relatives à un échange numérique - sauf la clé privée. On fait souvent l'analogie avec la notion de carte d'identité.

III. Révocation d'un certificat électronique▲

Les certificats, comme une carte de crédit peuvent être amenés à être annulés. On parle de révocation des certificats. C'est l'Autorité de Certification qui est responsable de la gestion du cycle de vie des certificats et donc des révocations. Une liste des certificats encore valides mais révoqués est gardée sur un serveur de l'Autorité de Certification. Cette liste est typiquement accessible via une requête sur l'Internet. Le protocole standard utilisé est le Online Certificate Status Protocol (OCSP).

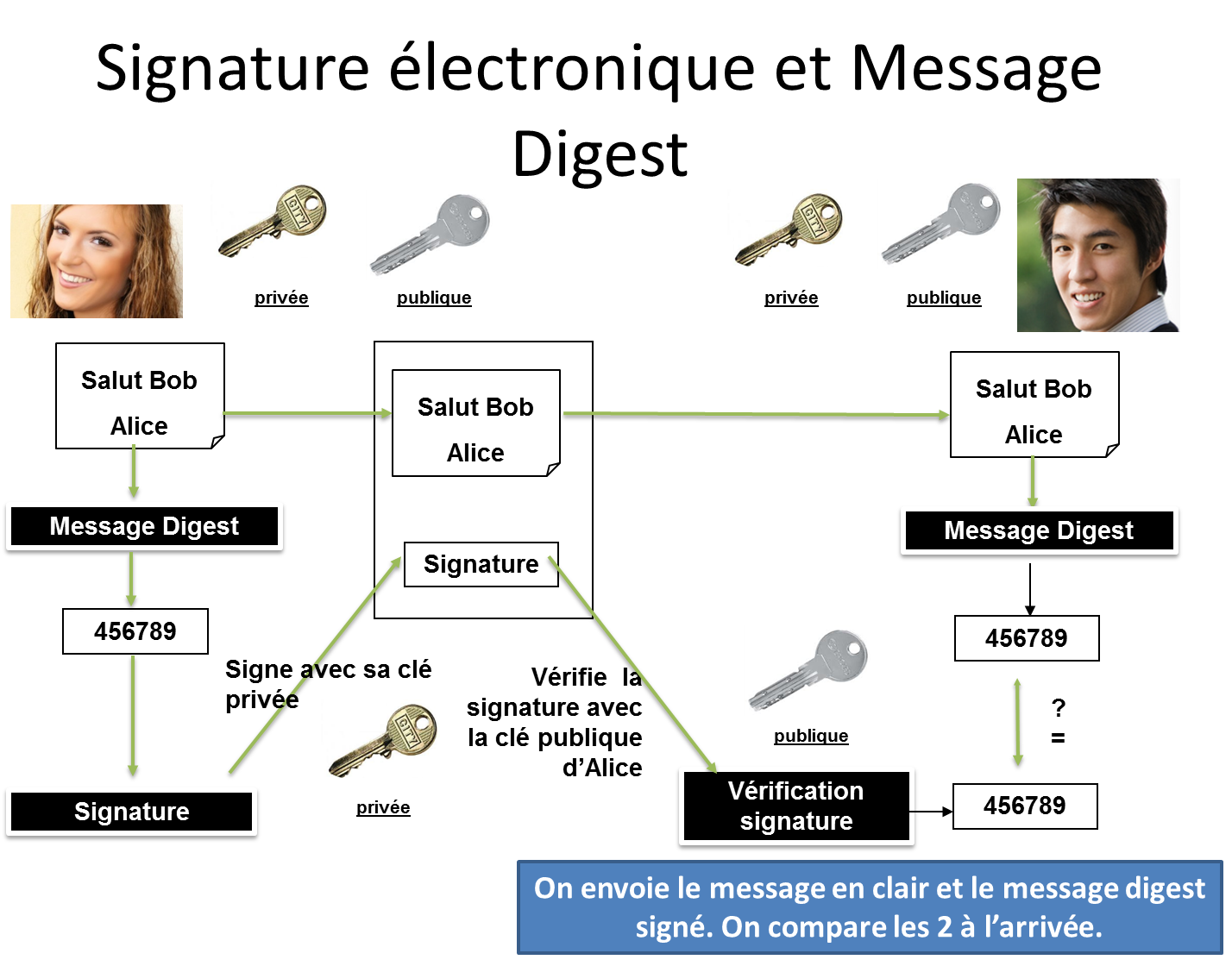

IV. La signature électronique et la notion de hash▲

Le chiffrement asymétrique des fichiers fait croitre significativement la taille du fichier chiffré. Pour résoudre ce problème, la solution adoptée fut de signer non pas la totalité du document, mais juste un hash ou Message Digest du document (un hash est comme une empreinte digitale d'un document numérique, il est de très petit en taille, est calculé à partir du document initial à signer, une bijection unique existe entre le hash du document et le document lui-même). Seul le hash du document est signé et est associé au document signé. Le destinataire du document signé calcule lui aussi le hash du document et le compare avec le hash signé envoyé. Si cela correspond, c'est que nous avons bien affaire au document signé.

V. La signature électronique utilisée pour l'authentification▲

La signature électronique avait aussi un autre usage. Si je veux m'assurer de qui tu es, je peux t'envoyer un document (souvent nommé aléa) et te l'envoyer pour que tu le signes. Si c'est bien toi qui l'a signé avec ta clé privée et que je peux le déchiffrer avec la clé publique, c'est que c'est bien toi. C'est un principe utilisé pour l'authentification sur les réseaux.

VI. Les supports pour la signature électronique▲

La clé privée de signature doit rester confidentielle. Elle est typiquement stockée sur des supports permettant de l'interroger pour lui demander de chiffrer, mais pas d'être extraite. Ce types de supports incluent des clés USB cryptographiques, des cartes à puces cryptographiques, des moteurs cryptographiques des systèmes d'exploitation, des Hardware Security Module (Serveur physique permettant de générer et gérer des bi-clés).

VII. La signature électronique et l'horodatage▲

Un serveur d'horodatage accrédité est souvent associé à ces bi-clés afin de permettre d'horodater la signature avec une date et heure officielle à la signature et pas seulement l'heure et la date de l'ordinateur sur lequel a été effectuée la signature. Heure et date qui peut être modifié très simplement et qui n'a aucune valeur officielle.

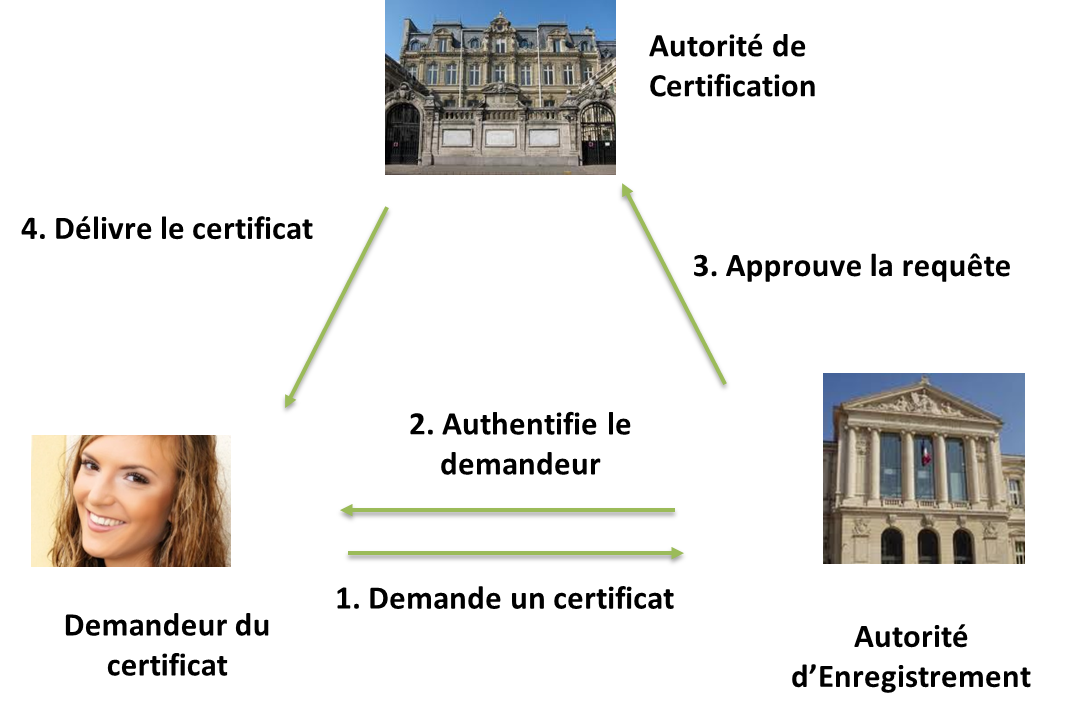

VIII. Tiers de Confiance et Autorité de Certification▲

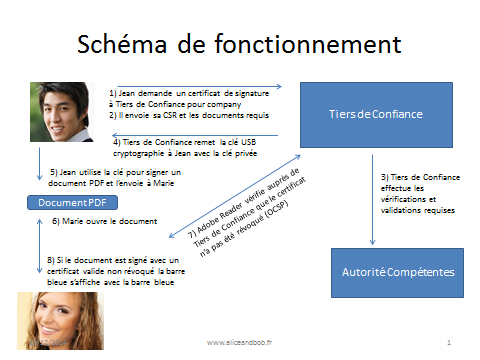

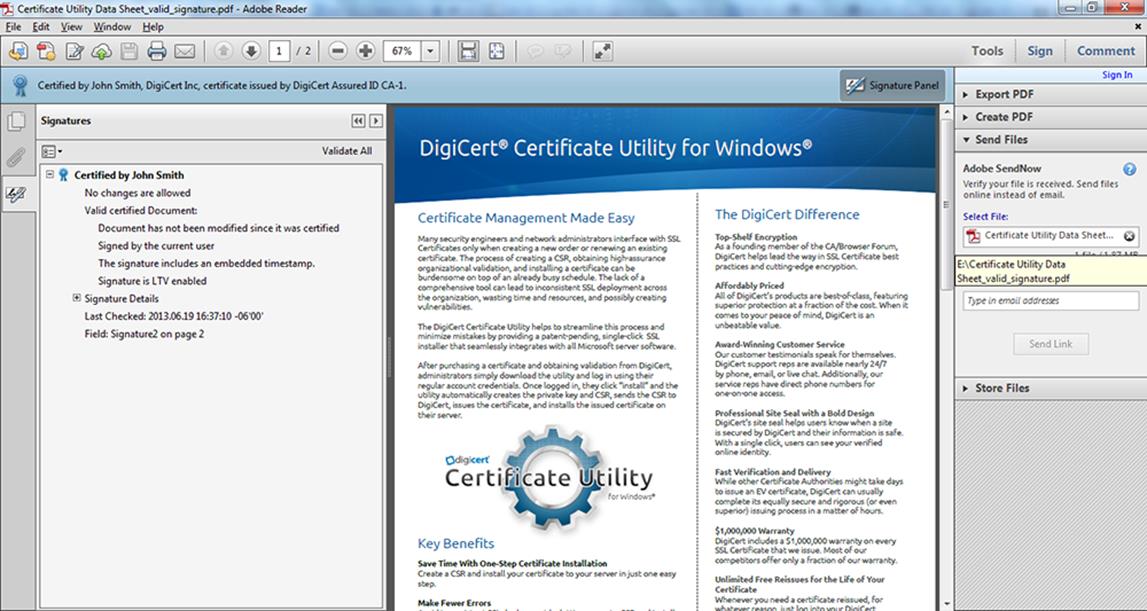

Les bi-clés sont délivrées soit par vous-même en autosigné, soit par des Tiers de Confiance ou des Autorités de Certification. Ces autorités de Certification suivent des procédures strictes de vérification avant de vous délivrer ces bi-clés sur des supports appropriés. Ils peuvent vous demander par exemple votre carte d'identité, votre Kbis, etc. Ils sont audités par des organismes gouvernementaux pour vérifier qu'ils suivent bien les procédures de vérification et de délivrance de ces certificats. Ils ont aussi signé des accords avec des outils tels que ceux d'Adobe ou de Microsoft afin d'être reconnus parmi les Autorités de Certifications de confiance. Ils doivent là aussi suivre des procédures strictes de vérification et de délivrance. Ils sont audités par des cabinets indépendants et mandatés par les éditeurs de logiciels de ces outils tels que KPMG et Deloitte. Des certificats délivrés sous ces racines et donc les signatures associées seront alors affichées comme de confiance dans les outils. Dans le cas contraire un message d'erreur s'affichera pour signifier que la signature n'est pas de confiance. Chaque utilisateur pourra manuellement spécifier le certificat ou sa racine comme de confiance. Cette contrainte est souvent rédhibitoire pour les utilisateurs.

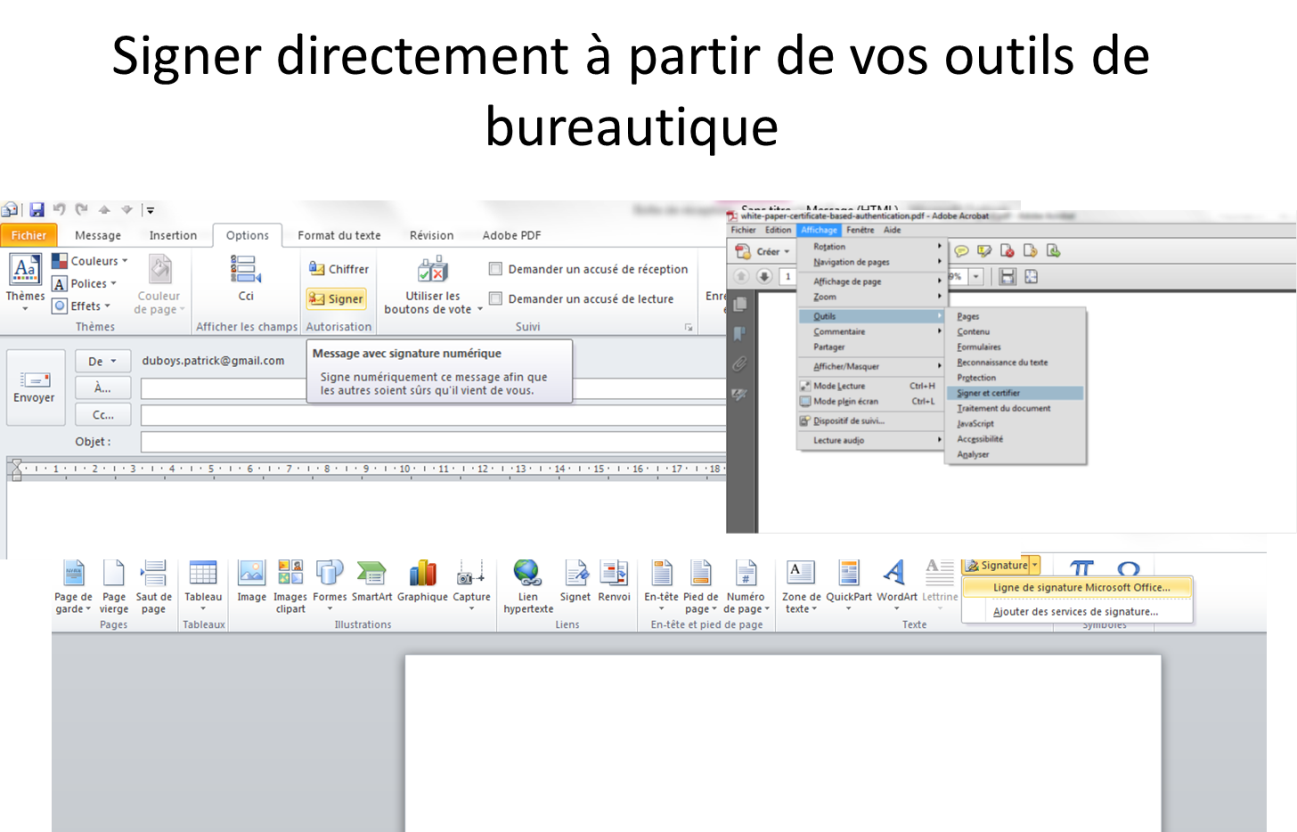

IX. Outils pour signer électroniquement▲

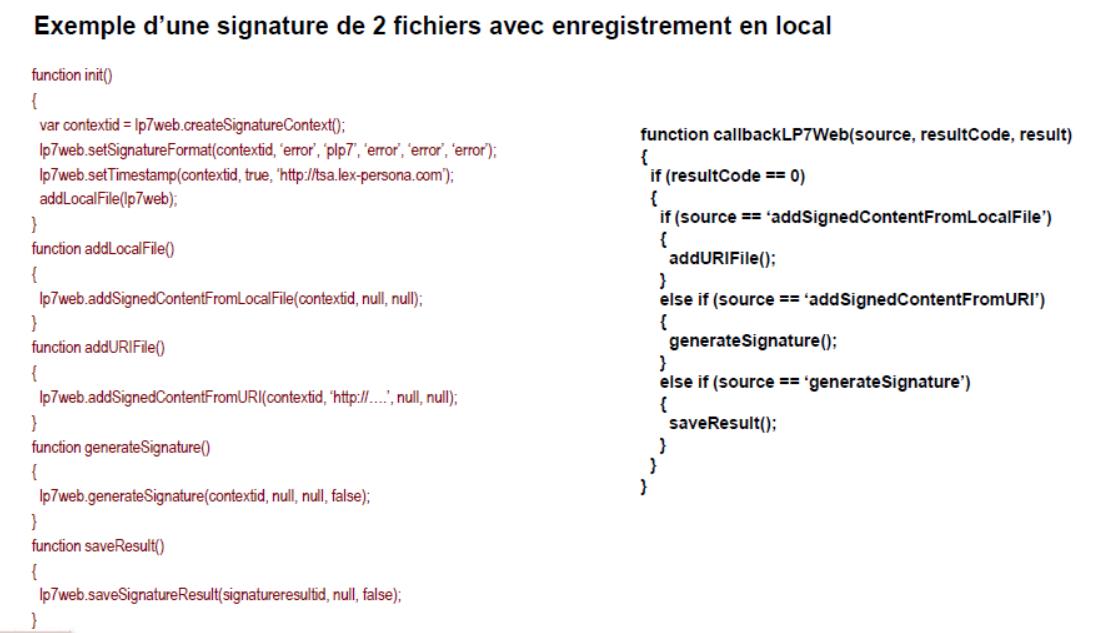

La signature électronique peut être effectuée directement via des outils de bureautique tels qu'Adobe Acrobat, Adobe Reader, Microsoft Word, Microsoft Excel, Microsoft Outlook. Elle peut être effectuée via des portails de signature électronique tels que www.sunnystamp.com ou via des outils dédiés tels que Sunnysign pour tous les types de formats, pour des opérations en batch, pour la signature de répertoires entiers, etc. La signature électronique peut être effectuée de façon programmatique via des API ou via des services web via un serveur de signature installé en in-situ ou disponible en SaaS, etc. tel que LP7SignBox par exemple.

X. Fonctionnalités de la signature électronique▲

Grâce à la signature électronique vous pouvez signer un ensemble de documents sans avoir à parapher chaque page. Une signature électronique revêt la même valeur légale / probatoire qu'une signature manuscrite. Vous pouvez ajouter plusieurs signatures à un même document via par exemple un flux d'approbation, ajouter une signature visible (la partie visible n'a aucune valeur légale, mais aide les utilisateurs finaux à mieux appréhender la signature), visualiser l'ensemble des signatures électroniques, archiver des documents signés, etc. La signature électronique peut être pour une personne physique ou pour une personne morale (on parle alors de cachet serveur).

XI. Exemple de mise en œuvre ▲

Jean travaille pour Company. Il demande une clé de signature à un Tiers de Confiance tel que ChamberSign. Il communique à ChamberSign une copie certifiée conforme à l'original de sa pièce d'identité un Kbis de son organisation, une lettre spécifiant qu'il travaille bien pour Company avec son adresse email. ChamberSign vérifie la validité de ces documents et remet à Jean une clé USB cryptographique contenant sa clé privée et le certificat électronique associé. Marie fait la même chose de son côté pour son organisation. Jean et Marie peuvent désormais s'envoyer des contrats au format électronique signés et contresignés électroniquement. Ces contrats ne peuvent plus être modifiés sans perdre la signature. Ces documents signés ont la même valeur que des documents signés de façon manuscrite. Le temps nécessaire pour échanger des documents papiers passe de 5 jours à une heure et les couts associés sont divises par quatre. Comme Jean et Marie s'échangent de nombreux contrats, cela n'est pas anodin.

XII. Bibliographie▲

Voir également l'article « Signature électronique : clé de voûte de la transformation digitale » pour les aspects juridiques et usages.

XIII. Remerciements▲

Nous remercions sincèrement Patrick Duboys pour avoir rédigé et publié cet article sur Developpez.com. Nous remercions également Fleury Tristan pour ses apports techniques et … pour les corrections orthographiques.

Vous pouvez réagir par rapport à cet article sur le forum : Commentez ![]()